Tekoäly- ja datasäädösten uusia vaatimuksia työstäessä EU:n yleinen tietosuoja-asetus tuntuu ehkä jo läpikotaisin pureksitulta. Uuden sääntelyviidakon pyörteissä tietosuoja-aiheista oikeuskäytäntöä ja uutisotsikoita silmäillessä voi kuitenkin olla aihetta palata välillä myös tietosuojan ja perusasioiden ääreen.

Oikeuskäytännönkin valossa työstettävää näyttäisi nimittäin riittävän vielä niissäkin tietosuojateemoissa, joista on yritetty saada otetta tietosuoja-asetuksen tekstiluonnoksen ensiversioista alkaen. Yksi tällainen kestoaihe on oletusarvoinen ja sisäänrakennettu tietosuoja, jonka parhaat käytännöt ja ohjeet ohjelmistokehittäjille tarkentuvat edelleen jatkuvasti.

Tässä blogissa nostetaan esiin muutamia teemoja ja keinoja, jotka ohjelmistojen suunnittelussa olisi hyvä tietosuojaan liittyen tuntea.

Konkretia kadoksissa

Tietosuoja-asetuksessa oletusarvoiselle ja sisäänrakennetulle tietosuojalle on säädetty oma artiklansa. Tietosuojakoulutukset ovatkin vuosia alkaneet lähes samasanaisella, melko lakonisella ohjeella: ”Käsittelyn vaikutukset yksityisyydensuojaan tulee ottaa huomioon jo suunnitteluvaiheessa”. Rekisterinpitäjillä ja henkilötietojen käsittelijöillä on ollut jo tovi aikaa toteuttaa tätä sinänsä hyvää neuvoa. Silti perusasioita käsittelevät oikeustapaukset ja aiheen ympärillä nousevat kysymykset osoittavat, ettei onnistuminen ole aivan yksinkertaista. Annettu ohje - tai tietosuoja-asetus sen puoleen - ei ole kovin konkreettinen.

Onkin syytä kysyä:

Millä keinoin oletusarvoista tietosuojaa rakennetaan ohjelmistoa suunniteltaessa ja kehitettäessä?

Mitä ovat riittävät konkreettiset suojatoimet, joilla tietosuojaperiaatteet ja vaatimustenmukaisuus toteutetaan, ja mihin rima ratkaisujen valossa asettuu?

Vakioaiheena viranomaisratkaisuissa

Myös viranomaisratkaisuissa sisäänrakennettua ja oletusarvoista tietosuojaa sivutaan säännönmukaisesti, ja näin päätös kerrallaan konkretisoidaan vaatimustasoa.

Aihe on vahvasti esillä myös vastikään Suomen seuraamusmaksuennätykseen (856 000 euroa) yltäneessä Verkkokauppa.comin rekisteröitymis- ja säilytysaikakäytäntöjä koskeneessa päätöksessä (TSV/26/2020). Päätös on hyvä muistutus ainakin siitä, että henkilötietojen elinkaaren loppu on syytä suunnitella jo ennen sen alkua – siis jo ohjelmistoa suunniteltaessa ja käyttöönotettaessa.

Hätkähdyttävimpiä rikkomuksia kuitenkin edustavat muutaman vuoden takaa ruokapalvelutarjoajia koskevat ratkaisut, joissa Italian tietosuojaviranomaisen, Garanten tutkaan osuivat lukuisat periaatteiden laiminlyönnit ja syrjivät algoritmit. Tietojen laajamittainen yhdistely ja käyttöoikeuksien erittelemättömyys johtivat minimoinnin ja tarkoitussidonnaisuuden vaarantumiseen, mutta myös algoritmien kohtuullisuus ja oikeellisuuden varmistaminen olivat jääneet puolitiehen. Algoritmien käyttö määrättiin tarkistettavaksi vain muutamassa kuukaudessa.

Suomen tietosuojavaltuutetun sijaintitietojen käsittelyä koskeneessa ratkaisussa puolestaan (TSV 3843/163/20) yksiselitteisesti todettiin, ettei tietoja tullut käsitellä vain teknisistä suunnitteluratkaisuista johtuen. Tämä tekee selväksi mikä on ohjelmistosuunnittelun ja tietosuojavaatimusten marssijärjestys. Jos järjestelmä ei mahdollista tietosuojavaatimusten mukaista toimintaa, sitä ei tule käyttää.

Oikeustapausten valossa lienee selvää, että lakoninen ohje - tietosuojaan tarttuminen jo suunnitteluvaiheessa - kannattaa ottaa vakavasti. Alla olevien ohjeiden ja käytäntöjen kautta voi lähteä liikkeelle.

Tietosuojaa mahdollistavat teknologiat - mitä PET:t ovat?

Tietosuojaa tulisi toteuttaa riskiperusteisesti punniten uusin tekniikka, kustannukset, riskit rekisteröityjen oikeuksille ja vapauksille sekä käsittelyn luonne, asiayhteys ja tarkoitukset.

Käytettävissä oleviin keinoihin ja tekniikkaan kaivattua konkretiaa tuovat privacy enhancing technologies (PET) teknologiat, joita muun muassa Iso-Britannian tietosuojaviranomainen esittelee: ICO urges organisations to harness the power of data safely by using privacy enhancing technologies | ICO.

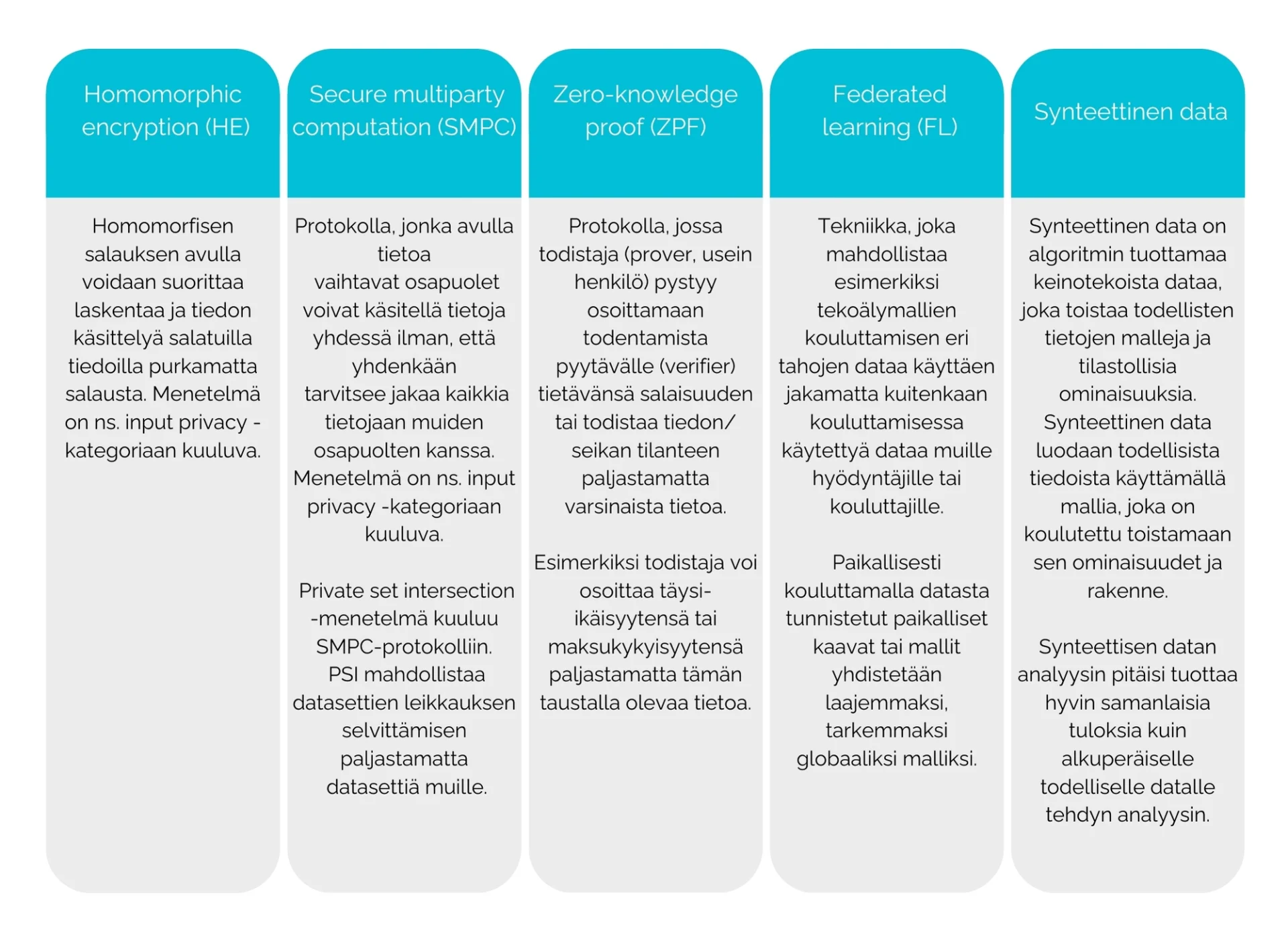

PET:t ovat ohjelmistosuunnittelua ohjaavia ideologioita, prosesseja ja menetelmiä, joilla tietosuojavaatimuksia, kuten tietosuojaperiaatteita voidaan toteuttaa. Erityisen hyödyllisiä ne ovat tietosuojaperiaatteiden, kuten tietojen minimoinnin, luottamuksellisuuden ja tarkoitussidonnaisuuden toteuttamisessa. Menetelmien joukossa on vielä heikosti skaalautuvia tulokkaita ja toisaalta joitakin vanhoja tuttujakin, joiden potentiaalia ei vain vielä ole hyödynnetty.

PET:t voidaan jakaa karkeasti kahteen kategoriaan sen mukaan, miten ja missä vaiheessa ne vaikuttavat käsittelyprosessiin ja tietosuojaan.

Input privacy -menetelmät rajaavat esimerkiksi käsittelyyn osallistuvien tahojen määrää. Niiden avulla voidaan rajata pääsyä henkilötietoon, käsittelyn välituloksiin ja suojata käsittelyn tuloksia vääristelyltä.

Output privacy -menetelmät parantavat käsittelyn loppuvaiheen ja lopputulosten tietosuojaa. Ne pienentävät esimerkiksi riskiä siitä, että ulkopuolinen voisi käsittelyn tuloksia tarkastellessaan saada luvattomasti tietoonsa taustalla käsiteltyjä henkilötietoja. Output privacy -menetelmät voivat olla käyttökelpoisia myös esimerkiksi säilytysajan rajoittamisessa.

PET:ien hyödyntäminen tulevaisuudessa

Tekoälyratkaisujenkin yleistyessä PET:t nousevat esiin todennäköisesti yhä useamman tietosuojan vaikutustenarvioinnin (data protection impact assessment, DPIA) yhteydessä pohdittaessa olisivatko käsittelyn lopputulokset ja tarkoitukset saavutettavissa vähemmän yksityisyyden suojaan puuttuvin keinoin. PET:ien myötä tähän kysymykseen voidaan luultavasti yhä useammin vastata myöntäen. Pohdittavaksi tulevat PET:n käyttöönotosta aiheutuvat haasteet, ehkäpä käytettävyyden heikentyminen ja kustannukset. Toisaalta PET:ien käyttöönotto vaatii osaamista ja asiantuntemusta, jotta haluttu vaikutus ja hyöty todella saavutetaan eikä riskejä tai haittoja tahattomasti lisätä.

Perusasiat kuntoon

Osa PET:istä soveltunee vain vaativaan, tietosuojaintensiiviseen käyttökohteeseen. Monilla ohjelmistosuunnittelijoilla riittää kuitenkin tekemistä vielä tavanomaistenkin keinojen hyödyntämisessä ja tietosuojan perusasioiden parantamisessa.

Hyvä ohjekirja ihan alkuun pääsemiseen on Katalonian tietosuojaviranomaisen, ADPCAT:n ohje, joka on erityisesti suunnattu ohjelmistosuunnittelijoille: Privacy by design and by default - A guide for software developers.

Ohjeessa monet sinänsä tutut keinot ja perusasiat – kuten pääsyoikeuksien hallinta ja salasanapolitiikat käsitellään ohjelmistokehityksen vaiheittain jäsennellen. Katalonian tietosuojaviranomaisen suositukset vaihtelevat hyvin yleisestä periaatetason ohjeistuksesta pienten yksityiskohtien taklaamiseen. Erityisen hyödyllinen on ohjeen kokoava tarkistuslista, jonka avulla voi nopeasti tarkistaa onko jokin niin sanottu ”matalalla roikkuva hedelmä” vielä poimittavissa.

Ohjelmistosuunnittelussa tai tietosuojassa ei kuitenkaan tulisi ideaalitilanteessa lähteä knopeista tai tarkistuslistoista vaan lähestyä aiheita systemaattisesti osana ohjelmiston suunnitteluvaihetta. Katalonian tietosuojaviranomaisen ohjeesta kannattaa siis edetä kohti holistisempaa tietosuojan huomioimista osana ohjelmistosuunnittelua. Vain näin tietosuoja todella on sisäänrakennettua ja oletusarvoista.

Insta apunasi ohjelmistokehityksen vaatimustenmukaisuudessa

Installa yhdistämme vaikutustenarvioinneissa tietosuoja-asiantuntemukseen tarvittaessa myös tietoturvan ja turvallisen ohjelmistokehityksen osaamista. Näin voimme auttaa organisaatiotasi arvioimaan myös PET:ien käyttökelpoisuutta. Tietosuojaa koskeva vaikutustenarviointi (DPIA) (insta.fi)

Instan turvallisen ohjelmistokehityksen palvelut ovat apunasi tietosuojan huomioimisessa holistisesti osana ohjelmistokehitysprosessia: Secure Development Lifecycle (SDL) (insta.fi). Myös uhkamallinnusta voidaan hyödyntää vaikutustenarvioinnin yhteydessä puutteiden tunnistamiseen.

Satu Streng

Kirjoittaja työskentelee vanhempana konsulttina Instan Data & Cyber Compliance -liiketoiminnassa.